Salah satu VPS saya penuh disknya, tapi harddisk server VPS tidak berubah setelah di tambah. setelah saya cari-cari solusinya, akhirnya nemu, walaupun awalnya saya riskan karena bisa saja datanya kehapus setelah di eksekusi. 😀

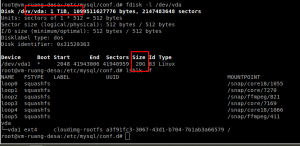

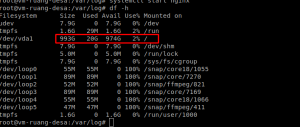

padahal sudah saya tambah jadi 1 TB. tapi yang terbaca si sistem masih 20 GB.

solusinya :

melepaskan disknamenya dulu dengan perintah

ant@linux:~$ growpart /dev/sda 1

setelah itu, serize sekaligus memberi diskname baru

ant@linux:~$ resize2fs /dev/vda1

sudah, beres.

sekian, terima gaji.

tambahan, nah di diatas itu adalah VM yang berjalan di atas openstack dengan os ubuntu.

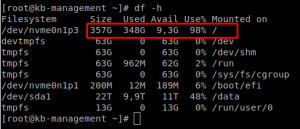

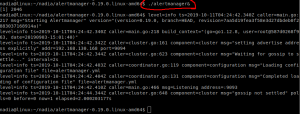

baru0baru ini saya mendapatkan case untuk os centos 7 yang berjalan di atas proxmox.

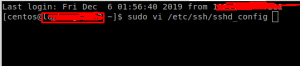

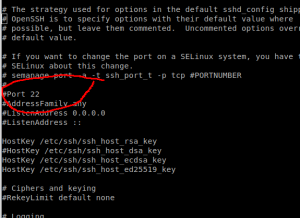

langkahnya adalah setelah disk berhasil di resize lewat dashboar proxmox, kemudian lanjut login ssh ke VM nya, kemudian ketikkan perintah seperti dibawah ini.;

[root@localhost ~]# df -h Filesystem Size Used Avail Use% Mounted on devtmpfs 908M 0 908M 0% /dev tmpfs 919M 0 919M 0% /dev/shm tmpfs 919M 8,5M 911M 1% /run tmpfs 919M 0 919M 0% /sys/fs/cgroup /dev/mapper/centos-root 50G 1,6G 49G 4% / /dev/sda1 1014M 194M 821M 20% /boot tmpfs 184M 0 184M 0% /run/user/0 /dev/mapper/centos-home 247G 247G 1,2M 100% /home [root@localhost ~]# lvscan ACTIVE '/dev/centos/swap' [2,00 GiB] inherit ACTIVE '/dev/centos/home' [246,99 GiB] inherit ACTIVE '/dev/centos/root' [50,00 GiB] inherit [root@localhost ~]# lvextend -r -l +100%FREE /dev/centos/home Size of logical volume centos/home changed from 246,99 GiB (63230 extents) to <297,00 GiB (76031 extents). Logical volume centos/home successfully resized. meta-data=/dev/mapper/centos-home isize=512 agcount=4, agsize=16186880 blks = sectsz=512 attr=2, projid32bit=1 = crc=1 finobt=0 spinodes=0 data = bsize=4096 blocks=64747520, imaxpct=25 = sunit=0 swidth=0 blks naming =version 2 bsize=4096 ascii-ci=0 ftype=1 log =internal bsize=4096 blocks=31615, version=2 = sectsz=512 sunit=0 blks, lazy-count=1 realtime =none extsz=4096 blocks=0, rtextents=0 data blocks changed from 64747520 to 77855744 [root@localhost ~]# df -h Filesystem Size Used Avail Use% Mounted on devtmpfs 908M 0 908M 0% /dev tmpfs 919M 0 919M 0% /dev/shm tmpfs 919M 8,5M 911M 1% /run tmpfs 919M 0 919M 0% /sys/fs/cgroup /dev/mapper/centos-root 50G 1,6G 49G 4% / /dev/sda1 1014M 194M 821M 20% /boot tmpfs 184M 0 184M 0% /run/user/0 /dev/mapper/centos-home 297G 247G 51G 84% /home [root@localhost ~]#