sudah lama banget saya gak nulis di blog ini. entah karena sibuk, atau males. kombinasi sih kayaknya hehe.

padahal, banyak banget kerjaan yang bisa di dokumentasiin di blog ini, ya bisa untuk sekedar kenangan, atau portofolio wkwkw

kali ini, saya lagi benerin sebuah website punya client, goverment yang laporannya ada link sl*ot g*acor di dalam website itu. si client meminta saya untuk membersihkan link dan menutup atau mencari tau celah keamanannya.

hal pertama yang saya sampaikan kepada client adalah : “apakah sistem masih berjalan normal ?” , “ya, masih normal, jawab sang client”

saya meminta ke client untuk segera melakukan takedown atau memutus trafik ke website dari luar atau dari public. hal ini untuk kepentingan mitigasi.

setelah itu, saya meminta akses server kepada client, dan meminta untuk melakukan karantina, selain saya, jangan ada yang mengakses server tersebut.

kemudian, saya melihat websitenya. dari tampilan websitenya, ini adalah website perpustakaan yang source codenya berasal dari sebuah lembaga yang mengampu terkait perpustaaan, ya, benar, itu PERPUSNAS. dengan engine websitenya yang diberi nama INLISLite .

INLISLite dibangun menggunakan bahasa pemograman PHP dan database MySql dengan memanfaatkan framework YII.

kemudian saya mencari kemungkinan Vulnerability yang terdapat pada INLISLite ataupun framework YII di mesin pencari google.

saya menemukan vulnerability pada INLISLite. berikut referensinya : Inlislite 3.2 Insecure Settings ≈ Packet Storm (packetstormsecurity.com)

hmmm, kemudian saya lakukan PoC pada website si client, namun tidak bisa. ini dikarenakan kredential tidak valid, ya bisa dirubah oleh admin, atau oleh siperetasnya. hehe

oke, lanjut kemudian saya login ke server. hal yang saya lakukan adalah melihat file log berikut besarannya. apakah syslog yang dibuat oleh administrator itu baik atau tidak. melihat dari sizenya, masih kurang baik sih.

saya tidak langsung membaca isi dari file log, karena bisa mual. saya berselancar dahulu sambil berenang renang ke folder aplikasi itu berada. folder yang saya sorot adalah folder yang memiliki permission full oleh web server. kebetulan, webservernya apache. biasanya, folder website yang memiliki full permission adalah folder dimana user bisa melakukan CRUD pada file/folder.

nah, ada yang aneh satu, saya lanjut berselancar lagi deh di folder folder lainnya.

nah, nemu lagi deh, coba saya pastikan isi filenya apa

fix, ini php backdoor.

disini sekalian saya lihat, kapan siperetas melakukannya.

dan kemudian saya mencari file-file backdoor lainnya.

dari hasil analisis ini, menghapus file backdoor saja tidak cukup. karena pasti peretasnya akan kembali. saya lanjut analisis untuk menemukan celah keamanan pada web tersebut.

nah, saatnya berpusing ria, hehe. file log ini isinya ribuan, bahkan ada jutaan baris. dari hasil analisis diatas, saya sedikit trckly untuk menemukan celah keamanannya.

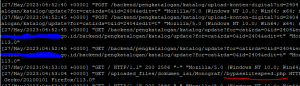

file backdoor sudah ketemu, berarti saya mencari log yang berkaitan dengan file backdoor tersebut.

dari hasil percarian yang bernilai 200 , artinya 200 ini adalah respon ditanggapi oleh server. terlihat peretasan dilakukan sekitar 27 may 2023. namun, posisi file backdoor sudah terupload, belum kelihatan dari mana dia melakukan upload file backdoor tersebut yang disinyalir disitu letak celah keamanannya.

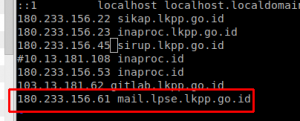

dari hasil percarian diatas, terlihat kan ya IP dari peretas, so sudah pasti dia pakai VPN. saya lanjut mencari tau celah keamanannya dengan membaca log dari IP tersebut. tentunya yang dilakukan pada tanggal 27 may 2023 atau sebelumnya.

nah. sampai disini, bisa keliatan kalau emang bug atau vulnerabilitynya itu sama seperti yang saya sampaikan direferensi. berarti emang kredentialnya udah dirubah sama siperetas.

oke, saya lanjut, darimana dia berhasil upload backdoor itu. saya melanjutkan membaca log yang memiliki nilai POST pada diretory backend.

dari hasil pencarian, ketemu. jadi celah keamanannya pada modul katalog dengan cara menambahkan konten-digital, darisinilah peretas mengunggah file backdoor pertamanya.

dari hasil pencarian, ketemu. jadi celah keamanannya pada modul katalog dengan cara menambahkan konten-digital, darisinilah peretas mengunggah file backdoor pertamanya.

jadi kesimpulannya :

*peretas memanfaatkan celah keamanan atau vulnerability yang terdapat pada INLISLite

*peretas mengexploitasi celah keamanan dengan mengunggah backdoor atau malware dengan melakukan baypass file upload pada menu konten digital.

*tujuan peretas adalah membuat link sl*ot gac*or pada website

*motif peretas adalah ekonomi.

untuk saat ini, saya lagi bersihin backdoornya, dan ini butuh waktu. karena gak bisa dilakukan dengan bantuan antivirus atau anti anti lainnya, apalagi anti nyamuk.

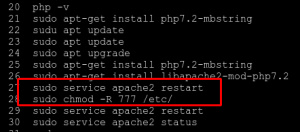

setelah saya bersihin, baru saya backup database dan file appsnya. untuk jaga-jaga kalau rupanya siperetas punya hidden malware. utamanya, nutup celah kemanannya dengan menghapus folder backend atau merubah kredentialnya.

udah ah, segitu dulu ya. hehe.