Halo, catatan kali ini tentang Volume haddisk server tidak berkurang walaupun sudah hapus file.

volume harddisk pada salah satu server sudah mencapai 98 % , biasanya jika sudah 100% , service-service akan macet alias tidak jalan. mengatasi itu, saya melakukan hapus file yang tidak perlu.

biasanya, file-file yang saya hapus itu log, tapi bukan log terakhir ya. melainkan log-log yang sudah lama.

selain file log, ada juga file temporary yang lumayan dan selalu besar.

kedua cara itu bukan solusi yang benar sih, karena bagaimanapun, log itu sangat penting. log itu dalam bahasa manusianya adalah kenangan, jadi menurut saya kenangan itu penting. kenangan kamu penting gak? kalo gak penting ya hapus saja. 😀

oke balik ke solusi. kalau ngomongin kenangan ini bisa panjang ceritanya 😀

solusi yang baik adalah membuat server log berukuran besar, jadi log bisa kita lempar ke server log tsb. server itu hanya berisi kumpulan log log dari berbagai server maupun device seperti router, firewall dan lain-lain.

tapi karena saya belum membuat server log, makanya untuk mengatasinya saya menghapus file tersebut.

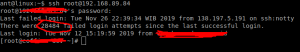

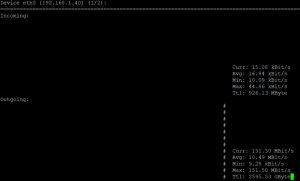

ini penampakan hdd yang sudah 98%. padahal saya sudah hapus beberapa file. harusnya sudah berkurang ya.

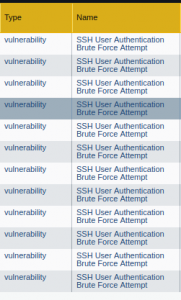

nah, perintah yang digunakan untuk melihat itu adalah lsof ( list open files ) . penjelasan tentang lsof bisa kamu cari di google yah. 😀

kalau belum terinstall, kamu bisa menginstall lsof dengan perintah ( untuk linux centos ) :

[root@kb-management ~]# yum install lsof

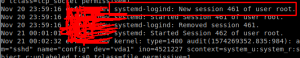

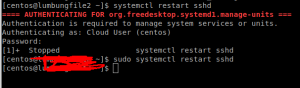

nah, ketahuan itu, jadi maksudnya disini adalah, file-file yang sudah terhapus itu rupanya masih tersimpan di memory, jadi statusnya belum benar-benar terhapus. untuk menghapusnya, kita ketik perintah kill, begini contohnya :

kill itu bahasa inggris, artinya membunuh kalau tidak salah. jadi maksudnya prosesnya kita bunuh secara kejam dan tanpa maap 😀

setelah di kiil, harddisk saya kembali seperti harapan saya dan semua banyak pihak. hehe

ketik df -h untuk melihatnya.

sekian celotehan dari saya yang sangat newbie dan unfaedah ini.